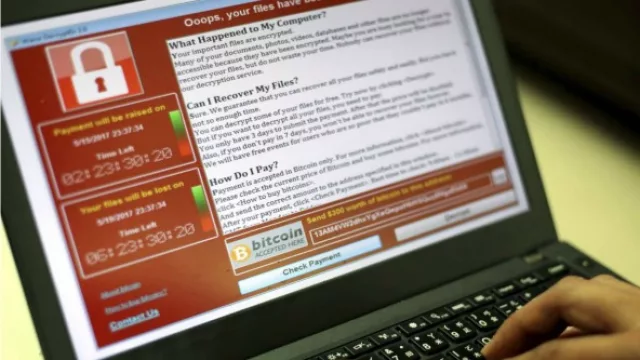

El ciberataque del viernes 12 de mayo con el ransomware WannaCry (virus que retiene el acceso a archivos hasta que se pague un rescate) ya afectó a 200.000 computadoras en 150 países, de acuerdo con reportes preliminares de Europol, y neutralizó a compañías como el gigante de mensajería estadounidense FedEx, las redes ferroviarias de Alemania y Rusia y el sistema de salud pública del Reino Unido.

José Vildoza, un experto en informática radicado en la provincia de Tucumán, que comprendió el accionar de estos hackers y asegura saber cómo recuperar gratuitamente los datos de las víctimas.

"A mi juicio, el ransomware en cuestión no tiene nada de especial en comparación con otros programas maliciosos de su tipo, excepto su método de propagación. Para propagarse, el programa utilizó un exploit conocido como EternalBlue, que fue desarrollado por la NSA (Agencia Nacional de Seguridad de EEUU) para penetrar equipos en misiones de espionaje", señaló Vildoza a Infobae, quien explicó que un exploit es un programa que se aprovecha de una vulnerabilidad de un sistema para penetrarlo y adueñarse de él. "Como su desarrollo fue secreto, nadie —ni siquiera Microsoft— sabía de su existencia, hasta que fue robado y publicado en internet por un grupo de piratas informáticos conocidos como The Shadow Brokers".

Tras la publicación del hallazgo, Microsoft lanzó un parche de seguridad el 14 de marzo de este año para solventar dicha vulnerabilidad. Sin embargo, debido a que no todo el mundo actualiza sus sistemas, o bien no tiene una copia de Windows original, muchos equipos cayeron presos del programa malicioso aun cuando este comenzó a atacar dos meses después.

"Esto justamente explica su rápida propagación: había un hueco en muchas computadoras sólo conocido por la NSA y esta información cayó en manos equivocadas", señaló Vildoza, emprendedor de 28 años que fue hacker durante su adolescencia pero un día decidió "abandonar ese camino del mal". Y reflexionó: "Lo bueno es que todo lo aprendido me sirvió para derrotar al ransomware".

Vildoza afirma que encontró "algo crucial" en los detalles del ataque WannaCry y que eso le permitiría recuperar los datos sin pagar ningún rescate.

"CryptoDefense fue un ransomware que en 2014 infectó a miles de personas y en efecto tenía el mismo comportamiento de WannaCry: cifrar archivos de sus víctimas y exigir un pago para recuperarlos. Este ransomware entró a mi PC y me cifró todos los archivos (fotos, videos, música, etcétera). Me tomé esto como un desafío y una misión personal, por lo que analicé el programa y descubrí un error crucial, un descuido importante: el programa dejaba las claves RSA (para cifrar y descifrar datos) en el disco de las víctimas", recordó Vildoza.

Y agregó: "Sabiendo esto, desarrollé un programa que extrae esas claves y descifra los archivos sin necesidad de pagar rescate. Con mi programa ayudamos a gente de todo el mundo a recuperar información valiosa sin cargo, incluidas universidades de EEUU".

"Nosotros no publicamos nada con la herramienta de recuperación de datos y ayudamos a la gente que nos pedía ayuda por email discretamente. Por desgracia, Symantec Norton publicó en su blog nuestro mismo hallazgo y los autores de CryptoDefense actualizaron su programa. Consecuentemente, la gente que se infectó después no tenía forma de recuperar sus archivos sin pagar".

Vildoza explicó que "también por curiosidad" ha analizado este nuevo ransomware y descubrió que lamentablemente sus autores no cometieron el mismo error que en 2014. "Pero creo haber encontrado algo crucial que —en teoría— permitiría que las claves se recuperen sin pagar, pero no quiero dar detalles, justamente para evitar lo que pasó con CryptoDefense", aseguró.

Uno de los mayores temores de las víctimas de WannaCry, según publica Infobae. es que los hackers igual se queden con los archivos que liberaron tras el pago del rescate. Pero Vildoza desmiente esto: "Los datos nunca se copian de la PC de la víctima a otro lugar, sólo se cifran. La información sigue estando, pero está 'desordenada', es ilegible. La única forma de 'reordenarla' a su estado original es mediante la clave que se usó para su cifrado. Es esta clave la que está bajo el control del atacante. Si bien el atacante no necesariamente tiene la información de la víctima, podría volver a cifrar sus archivos (con otra clave) para volver a vendérsela".

Tu opinión enriquece este artículo: